Hola a todos,

Hace poco tiempo leiamos en los foros de Mozilla:

"an unwelcome return to the digital dark ages where users and developers didn’t have browser choices."Said by Harvey Anderson, general counsel in Mozilla co.

Refiriendose al problema que significaría el que Microsoft no permita otros exploradores de internet que no sea el de "la casa".

¿Podeis imaginar un futuro sin programas no-microsoft? No podriamos usar Firefox, Chrome, WinZip, WinRar, WinAmp...

Un poco de arte callejero:

Some people could think "who will buy a OS which will not allow me to decide which internet browser I want?"

La gente podria pensar "¿Que va a comprar un Sistema Operativo que no me va a permitir que explorador de Internet quiero usar?"

Habrá quien llegue más alla: "¿Quien coño va a comprar eso?"

Aqui mi propia opinion: "Ni Dios!!!!!!!"

¿Cual creemos que es la explicación para este comportamiento?

Otra facil de responder! :)

Es el tipo de action emprendida por una compañía que ha perdido el Norte.

Realmente, ¿alguien cree que esto ayudará a la empresa? Lo que pensamos realmente es que esto va a ayudar a la gente a plantearse si poner un sistema Unix/Linux en su casa. No?

Si eres uno de esos usuarios, te vamos a recomendar Ubuntu e incluso BackTrack (si eres un atrevido, jejeje)

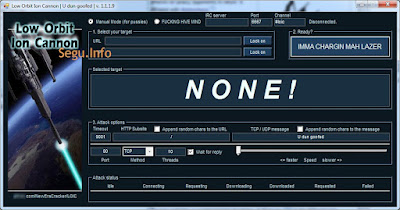

Despues de esto seguro que esta imagen adquiere significado para ti.

Se que este es un post más corto que los demas, pero estoy convencido de que NECESITABA informar de esto.

Siguiente post: "Mis distribuciones favoritas de Linux. Auditoria WiFi" (Español)

Somos legión!!!